Hgame2020 Final

三月 22, 2020

Hgame2020 Final 新人スタッフ(Akira)

虽然有心理准备很难但没想到这么难,沦落为签到选手了。。。

Misc

0x01 Good Video

下下来不懂什么东西,file一下得知是mkv视频,观看的时候发现有些帧里藏着二维码碎片

1 | ffmpeg -i GoodVideo.mkv %05d.jpg |

直接解压成帧序列,因为二维码只由黑白组成所以按大小排序后很容易找到

拼起来扫

0x02 Good Package

这题没做完,但是很接近了一起写写吧

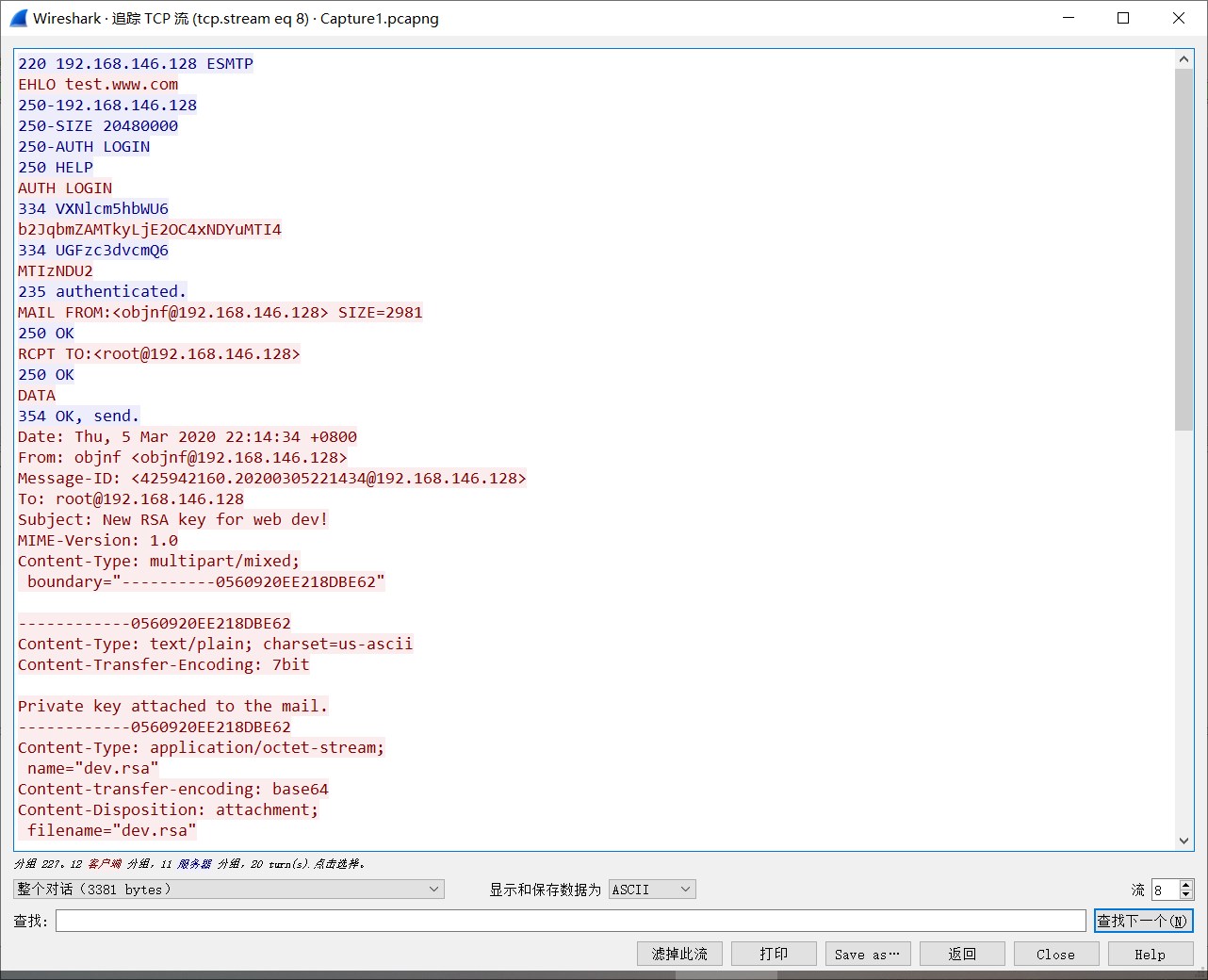

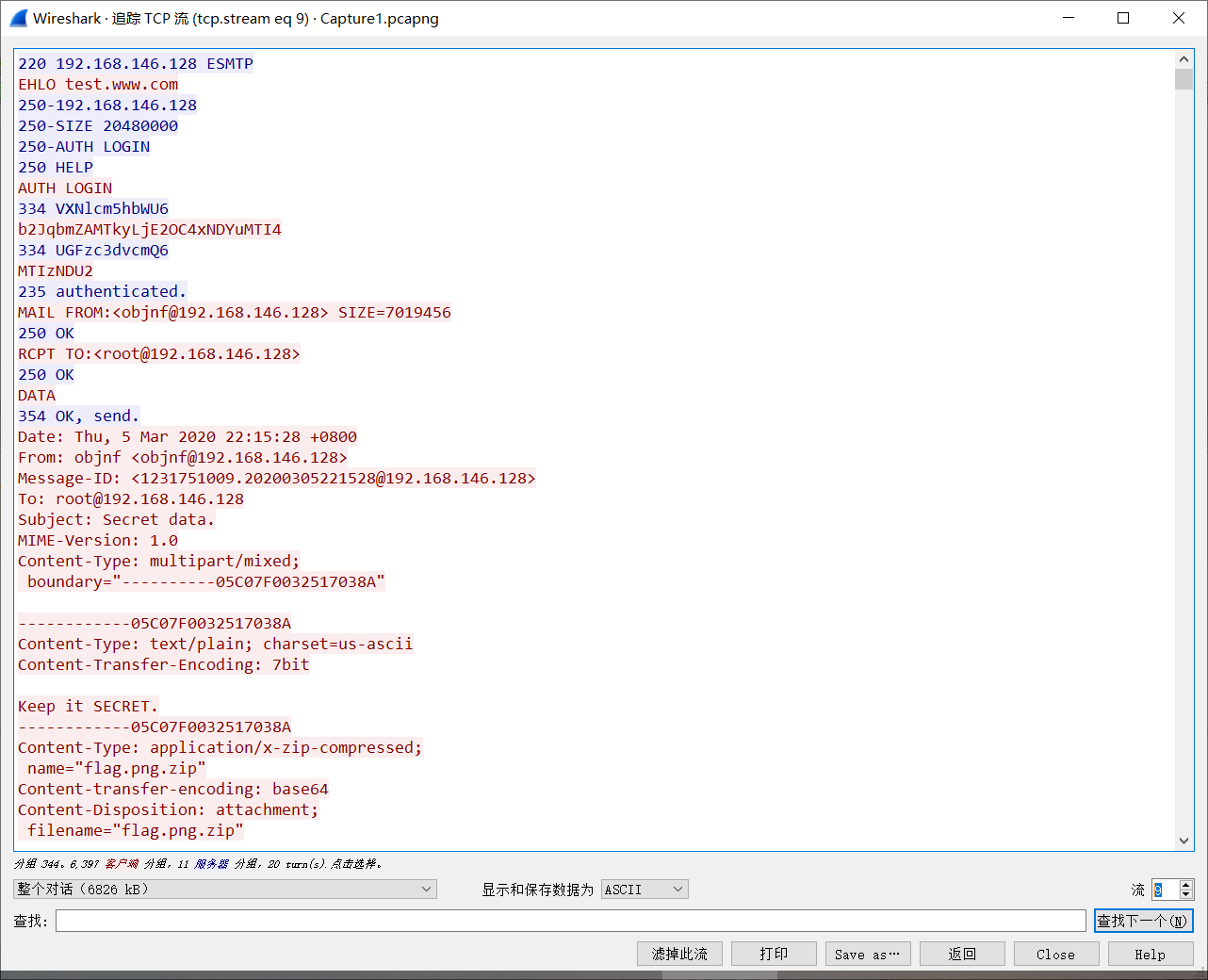

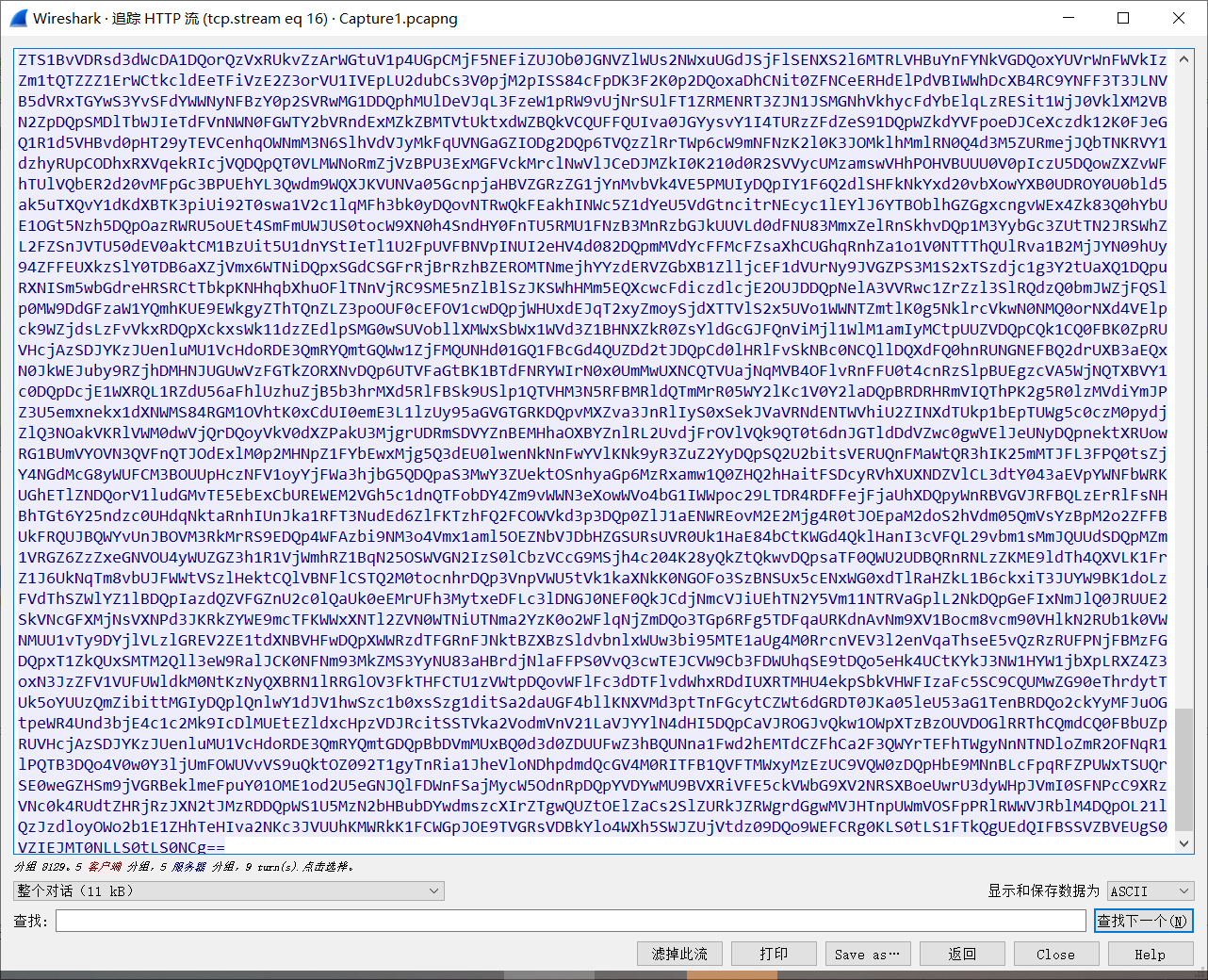

追踪tcp流,发现两封邮件

分别导出数据,用winhex整理只保留base64部分

1 |

|

1 | import base64 |

得到dev.rsa和一个加密的zip

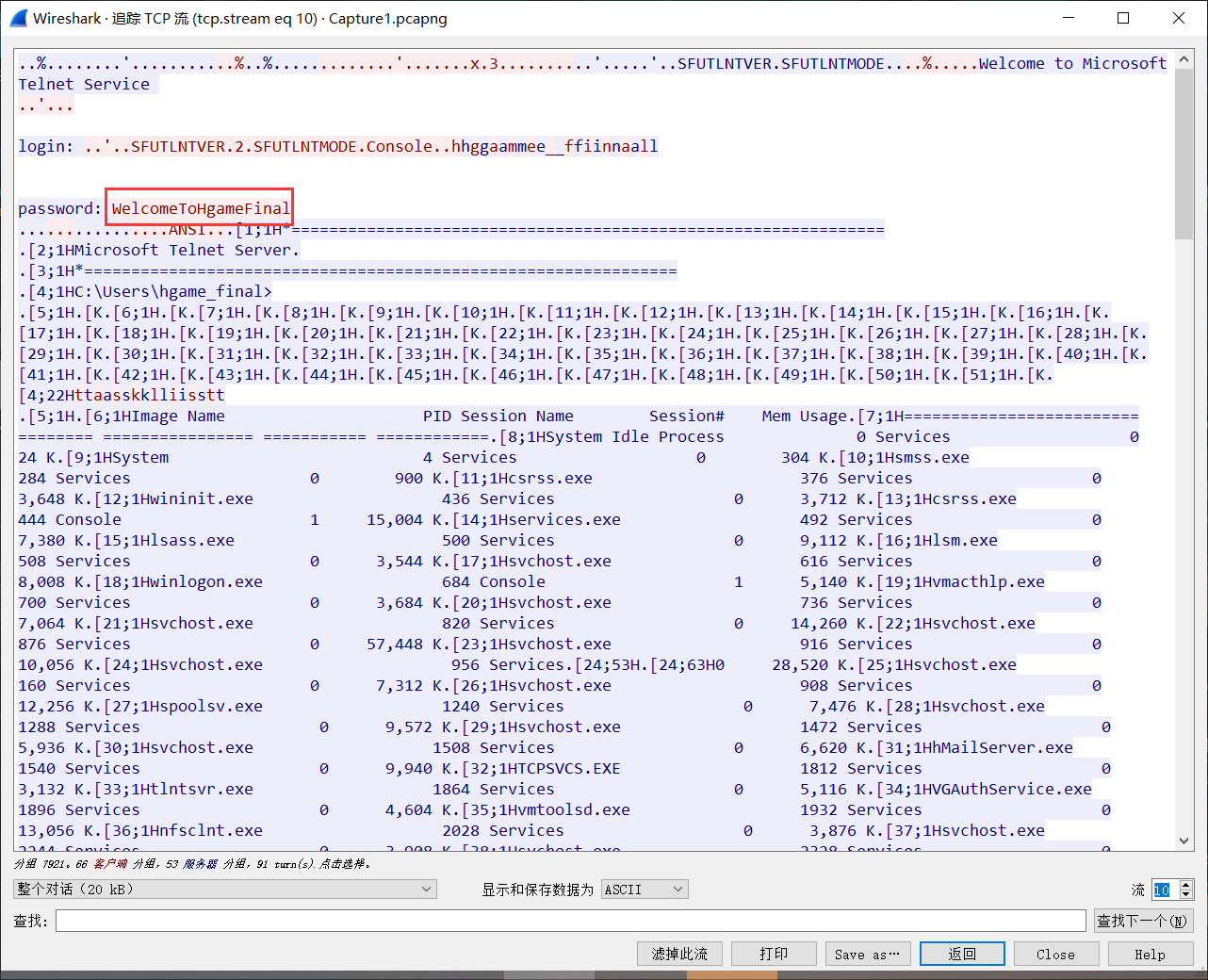

wireshark搜索pass,把所有密码试一遍

最后在telnet那段的密码成功解压,得到gpg加密过的文件

———————————————————以下为未作部分———————————————————

wireshark导入dev.rsa做tls分析,得到gpgkey的base64,解码得gpgkey

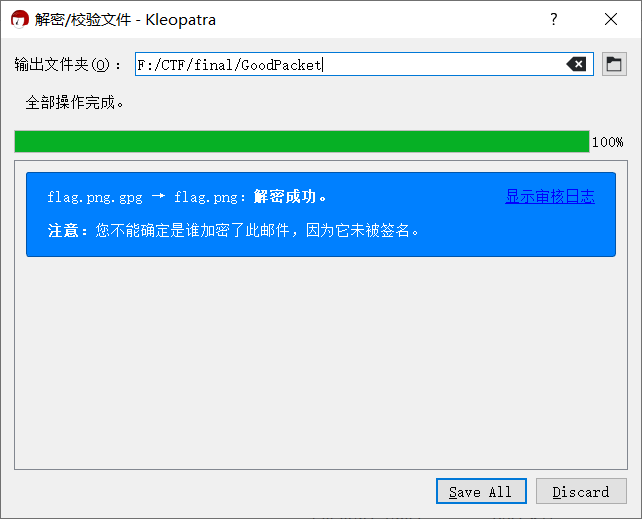

导入gpgkey并用gpg解密之前的到的gpg加密过的文件

还挺好看的,去google搜个图,结果有意外收获

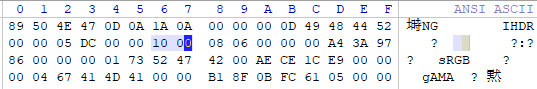

winhex改png图片高度位

hgame{Re4Lly_gO0D_P4ck3ts_92252043}

总结

❀完结撒花❀

深刻的体会到了自己的菜,但是想到4周前php只听说过,python只会拿来当计算器的自己,感觉真是学到了很多东西,还有幸认识到了学长(学姐)和大佬们。

hgame玩得很开心,明年再来(

查看评论